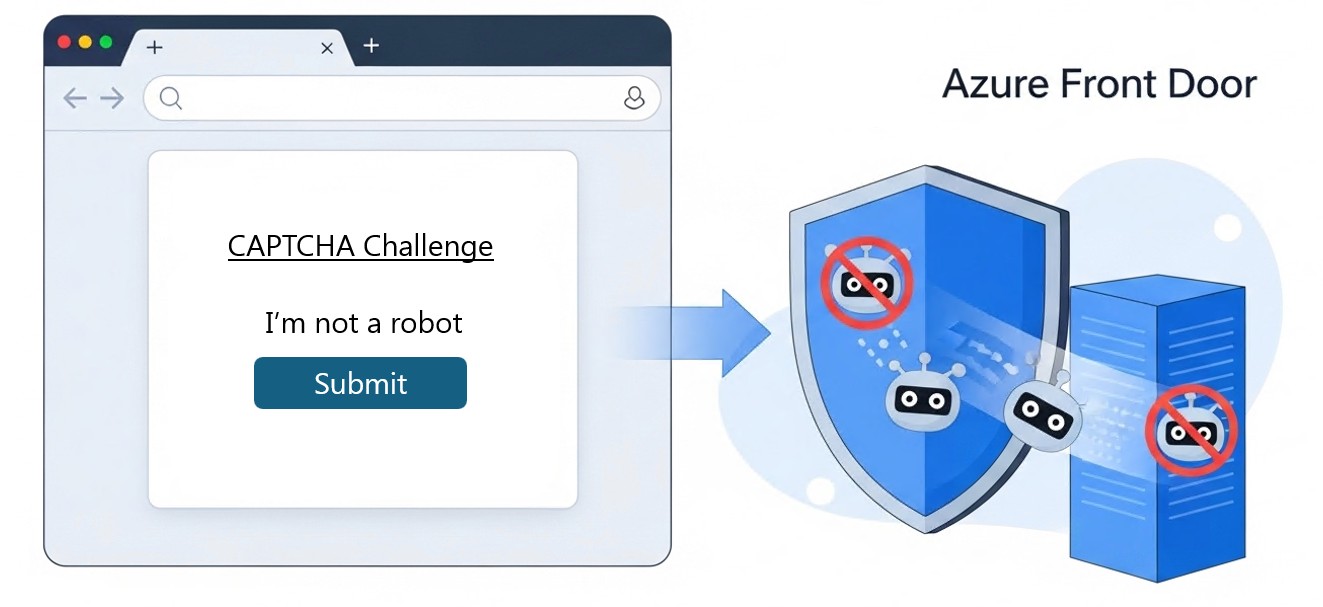

Azure Front Door WAFの新機能「CAPTCHA」を試してみた

こんにちは。システムサービス本部IPコミュニケーショングループのnoda.kです。

2025年10月末に、Azure Front DoorのAzure WAFにて、CAPTCHA機能がGAされました。

General Availability of CAPTCHA in Azure Front Door WAF

この記事では、CAPTCHA機能を実際に設定して試してみたいと思います。

目次

用語の確認

Azure Front Door

Azure で提供されているCDN(Content Delivery Network / コンテンツ配信ネットワーク)サービスです。

CDNは、ウェブサイトのコンテンツを世界中の複数のサーバーに分散配置して、ユーザーに高速で配信する仕組みです。

Azure WAF

Azure で提供されているWAF(Web Application Firewall / Webアプリケーションファイアウォール)サービスです。

WAFは、Webアプリケーションへの攻撃を検知・防御する専用のファイアウォールです。

Azure Front DoorまたはAzure Application Gatewayと組み合わせて利用します。

CAPTCHA

“Completely Automated Public Turing test to tell Computers and Humans Apart”の略で、

「コンピュータと人間を区別するための完全自動化された公開チューリングテスト」という意味です。

簡単に言えば、アクセスしているのが人間かボット(自動プログラム)かを判別するための仕組みです。

前提

2025/11現在のところ、CAPTCHA機能を利用するためにはAzure WAFの種類がPremiumである必要があります。

検証の構成

今回の検証環境は以下の構成です。

設定

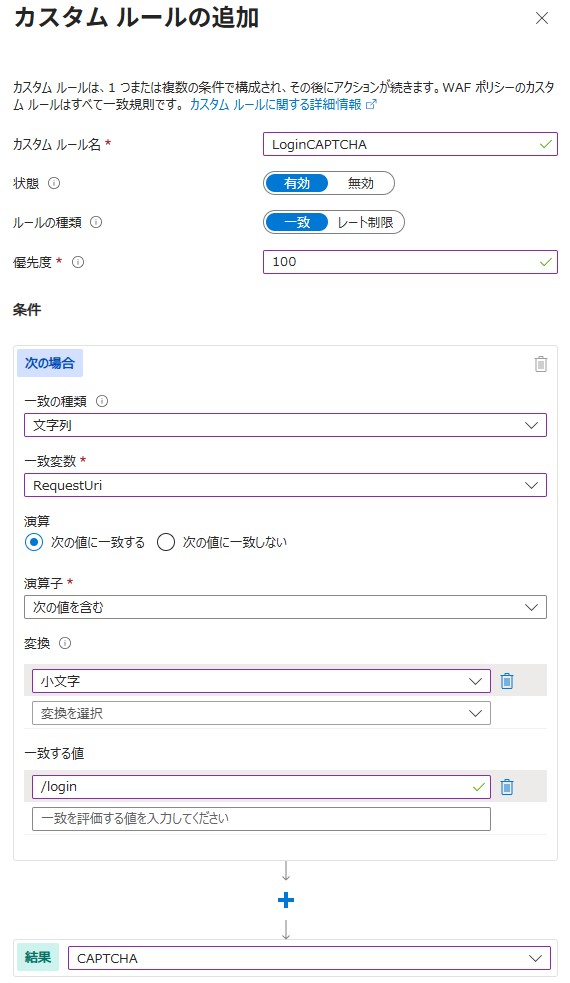

ルール設定

今回は、攻撃の標的になりやすいログインページを保護する想定で、

特定のパス(/login)へのアクセスに対してCAPTCHAを要求するカスタムルールを設定しました。

カスタムルールで実行するアクション(画像中では「結果」)として「CAPTCHA」を選択します。

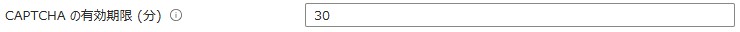

CAPTCHA有効期限設定

CAPTCHAを通過したユーザーは、有効期限が過ぎると再びCAPTCHAを要求されます。

有効期限を5~1440分で構成できます。

動作確認

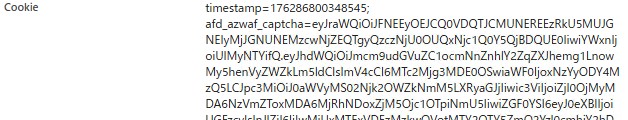

設定したCAPTCHAのカスタムルールに合致する条件でアクセスすると、CAPTCHA画面が表示されました。

CAPTCHAに成功すると、アクセスができました。

また、有効期限管理用のCookie(afd_azwaf_captcha)が設定されていることが確認できました。

このCookieを使って、再度CAPTCHA画面が表示されるまでの時間が管理されます。

おわりに

Azure Front Door WAFでCAPTCHA機能を試してみました。

実際に試してみると、設定が簡単ですぐに導入できることが分かりました。

ボット対策を検討されている方は、ぜひ試してみてください。

実際に運用する場合には、公式ドキュメントに制限事項に関する記載がありますので、よくご確認ください。