弊社の社内インフラをゼロトラストに(する妄想を)してみる

近年「ゼロトラスト」が流行っていますが、実際会社に導入するにはどうすればよいのでしょうか?

こんにちは。プラットフォームソリューショングループのsuzuki.koです。

近年「ゼロトラスト」という言葉が最新のイケている社内インフラという意味合いでよく使われるようになってきました。

今回はそんなゼロトラストを弊社に導入するにはどのように設計すれば良いかを考えていきます。

目次

- ゼロトラストとは

- ゼロトラストアーキテクチャとは

- 弊社のインフラに導入してみる

- 統合認証基盤の導入

- エンドポイントセキュリティの導入

- ネットワークセキュリティの導入

- ログ収集・解析の導入

- 弊社のインフラ環境の完成

- 最後に

ゼロトラストとは

ゼロトラストとは

「全ての人、デバイス、ネットワークを信頼せず確認するという考え方・概念」

を指します。

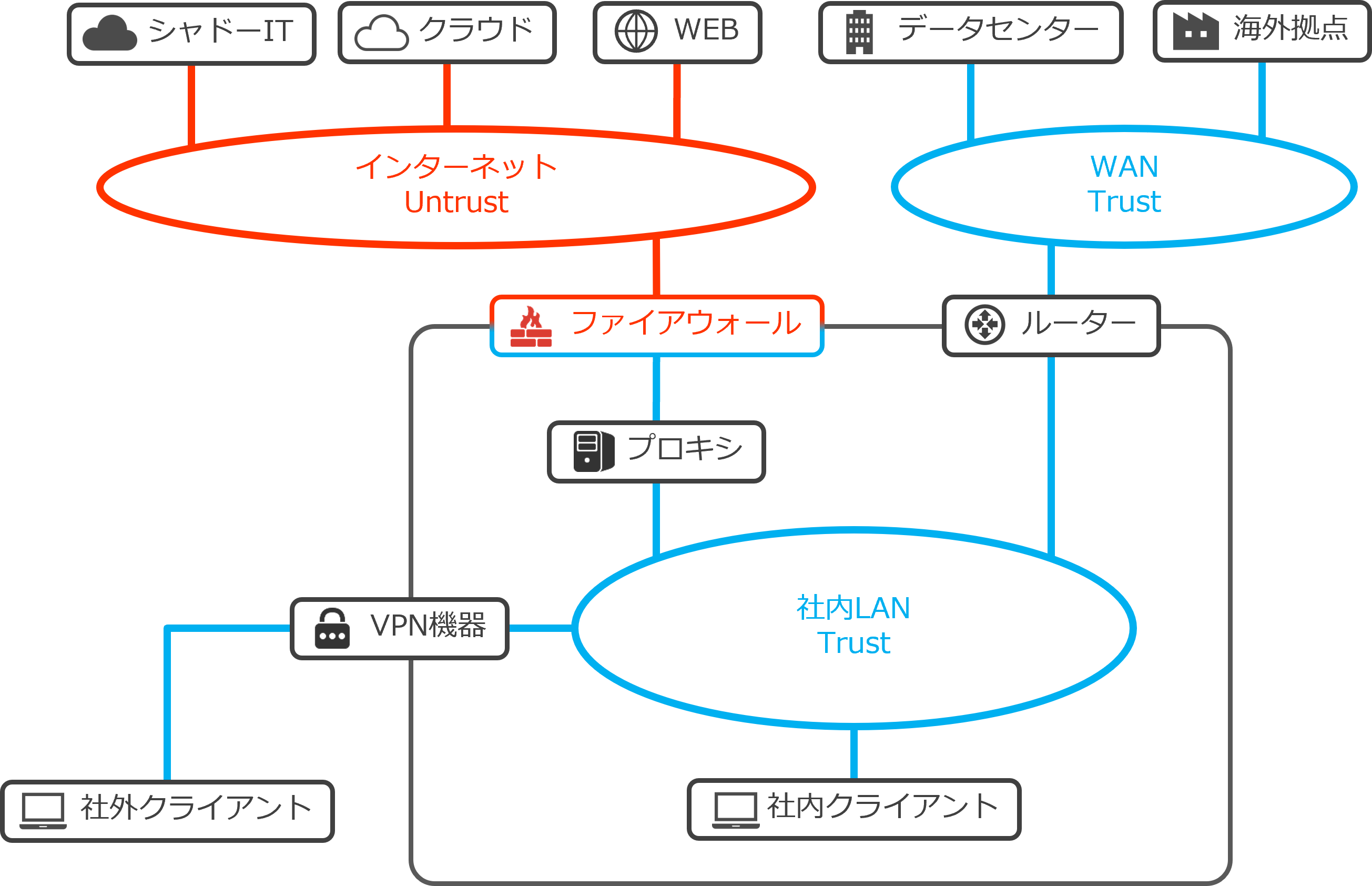

現在インフラ設計は 信頼する領域 と 信頼しない領域 を分断する境界防御モデルが一般的です。

境界防御モデルの例

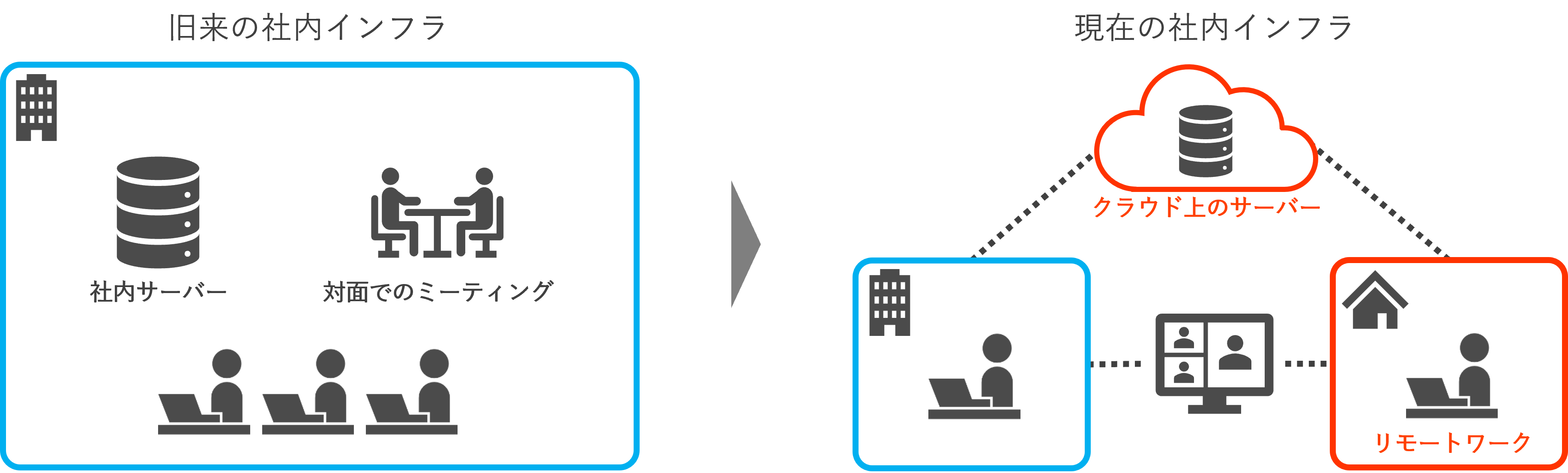

しかしクラウドの登場やリモートワークの普及により、情報資産を境界の内側に留めておくことが難しくなってきました。

そのため、情報資産にアクセスするものは全て信頼せずに検証するというゼロトラストモデルが必要とされてきています。

クラウドやリモートワークの登場で変化する環境

ゼロトラストアーキテクチャとは

ゼロトラストとは考え方であり、インフラの設計思想ではありません。

そこでゼロトラストの考え方をシステムで実現可能なインフラ設計に落とし込んだゼロトラストアーキテクチャが登場しました。

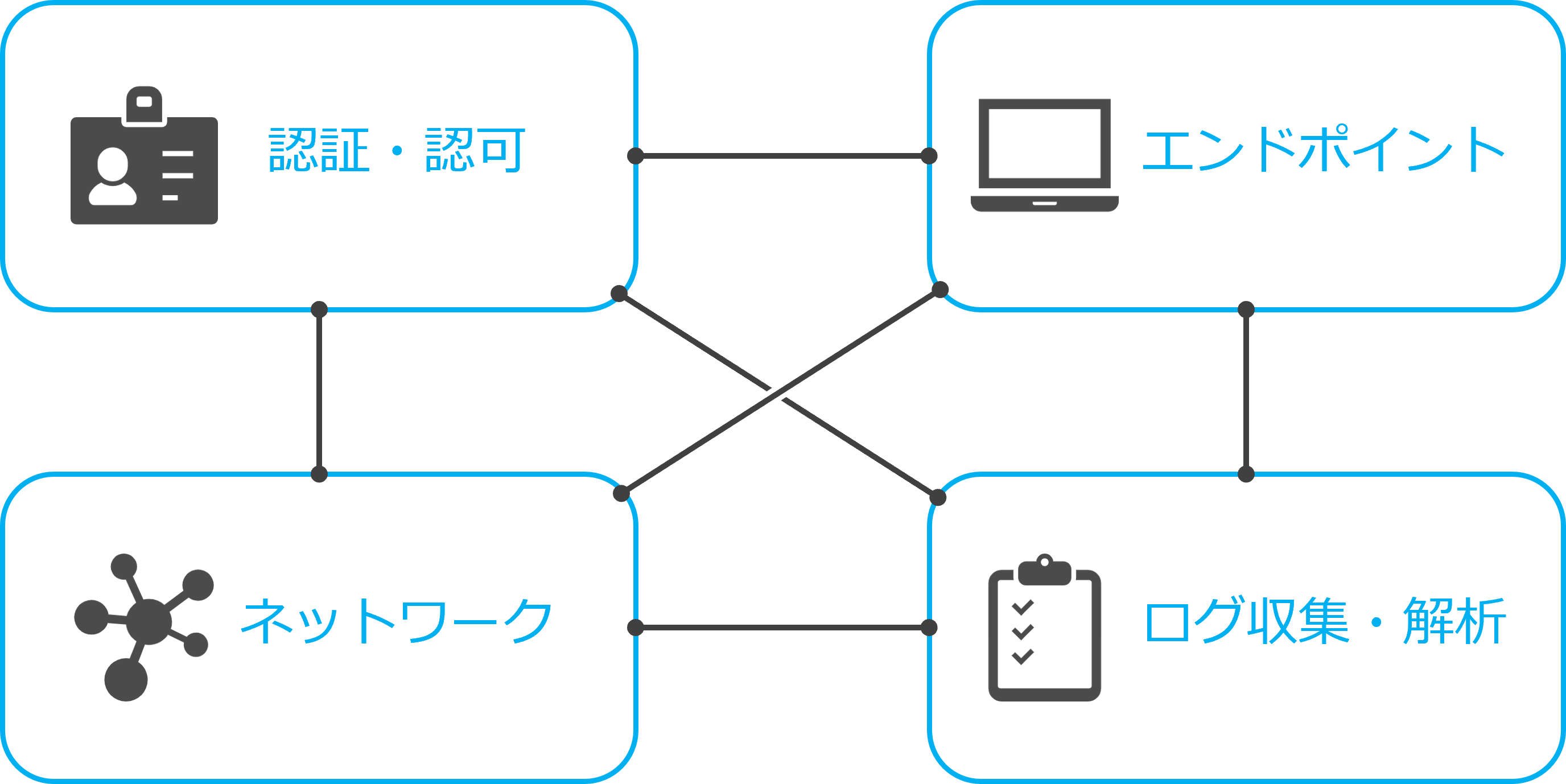

ゼロトラストアーキテクチャの要件は次のような機能を持つサービスの組み合わせによってカバーできるとされています。

- 認証・認可

- エンドポイント

- ネットワーク

- ログ収集・解析

ゼロトラストアーキテクチャを実現するエコシステム

これらの領域にはそれぞれを専門とするサービスが多数存在するので、その中から機能や費用を比較し社内ネットワークに導入します。

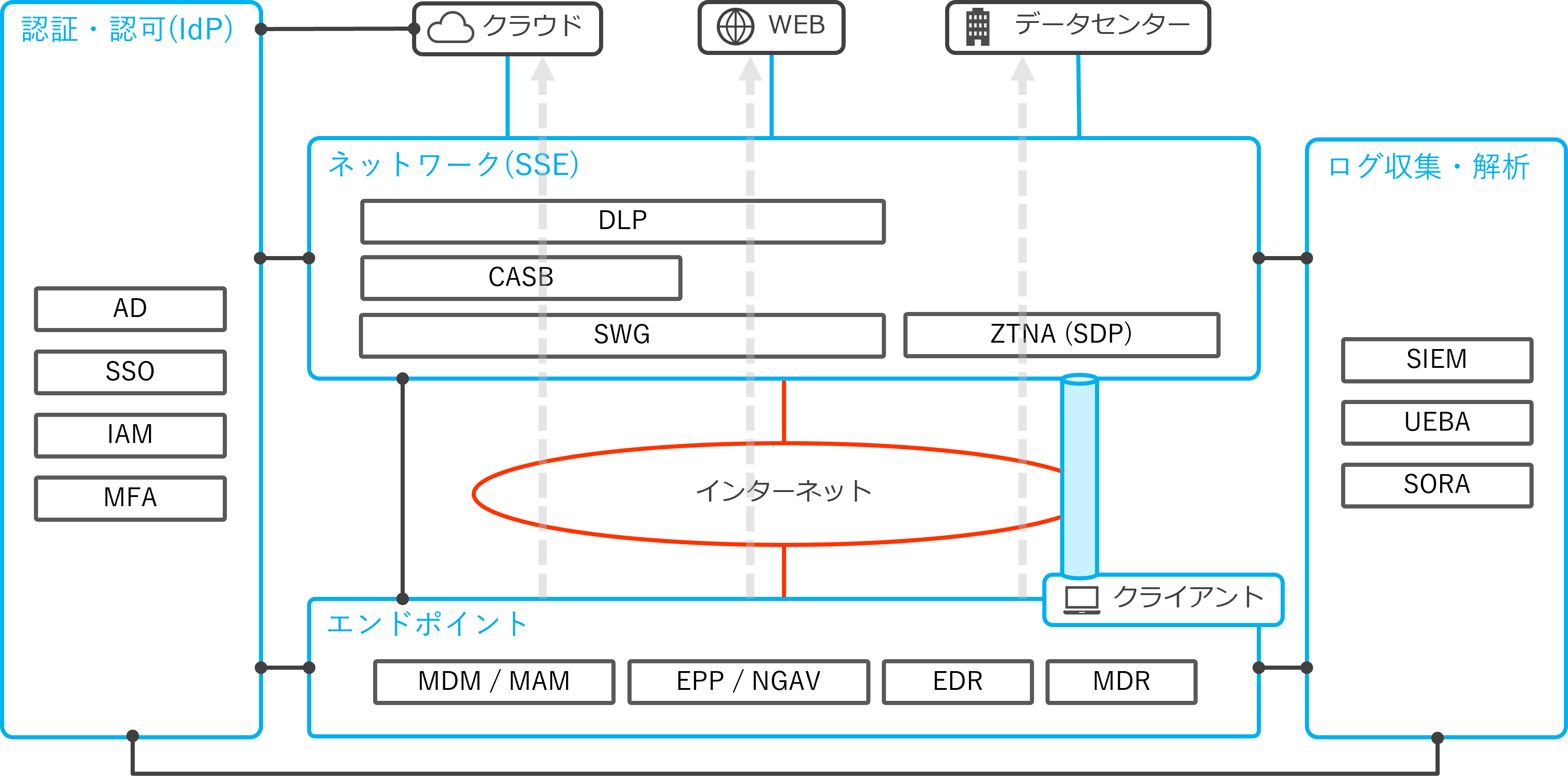

全て導入した場合のアーキテクチャイメージは下の図のようになります。

ゼロトラストモデルのアーキテクチャ

比較される機能はざっと以下のようなものになるでしょう。

- 認証・認可の主な機能

- エンドポイントの主な機能

- ネットワークの主な機能

- ログ収集・解析の主な機能

弊社のインフラに導入してみる

では弊社の社内インフラにゼロトラストを導入することを検討してみます。

弊社の条件は以下の通りです。

- 社員数は150名程度

- およそ半数は出社し、半数はリモートワークを実施

- クラウドサービスは、Microsoft 365 を主に利用しており、SlackやGitHubなどサービスも多数利用

- ローカルで管理していた情報資産は、一部クラウドサービスへ移行されている

設計方針は以下のようにしましょう。

- ゼロトラストアーキテクチャに則った一般的な構成を目指す

- クラウド上の情報資産を保護する

- 安全にリモートワークを行うためエンドポイントを保護する

- エンドポイントの状態やアプリケーションを管理する

- 把握していないクラウドやツールを管理する

- 運用負荷を下げるためログの一元管理や処理の自動化を行う

- ユーザーの追加/削除、ロールの割り当てなどを簡易にするため、要件を満たす限りはMicrosoftで統一する

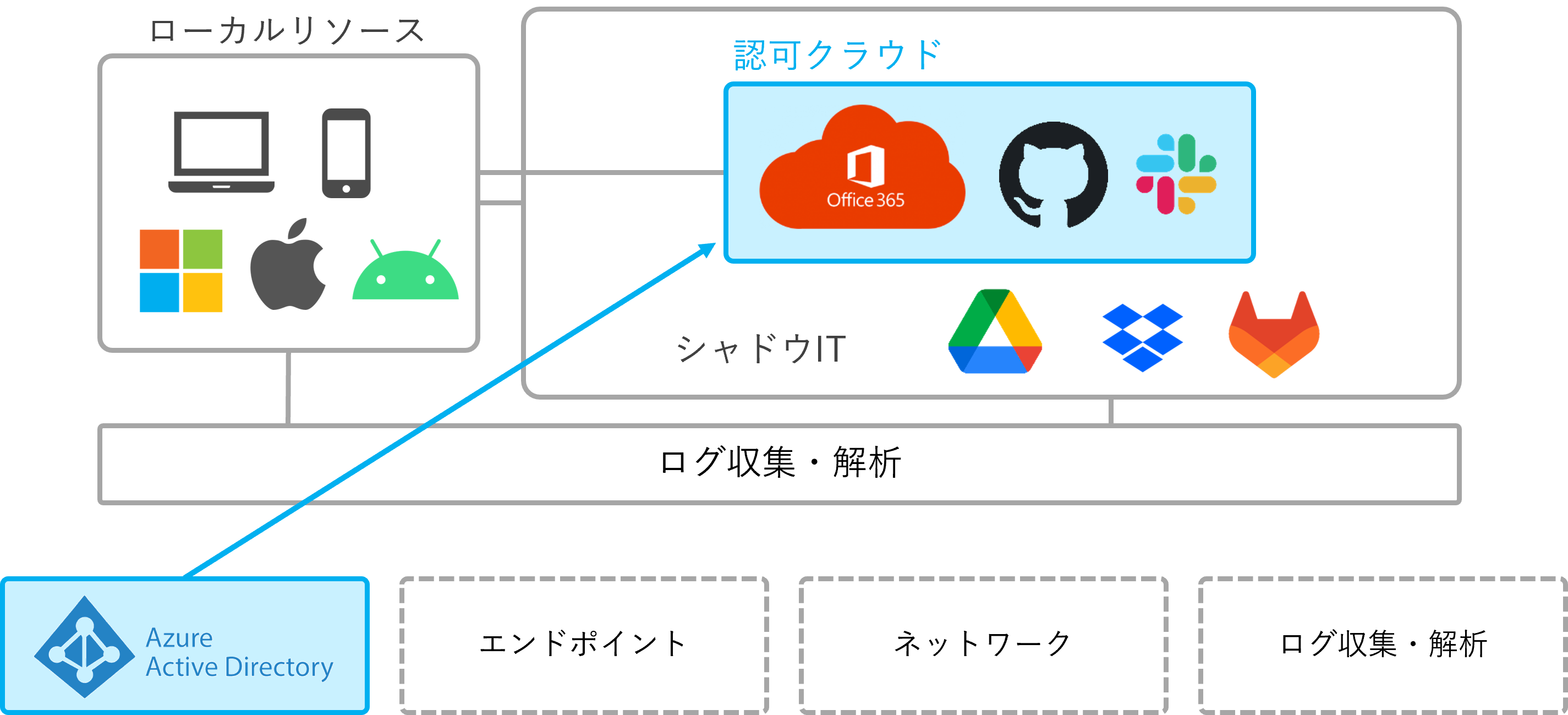

統合認証基盤の導入

まず情報資産を置いているSharePointやコミュニケーションに利用しているSlackやGitHub(= 認可クラウド)を保護しましょう。

統合認証基盤(AD+IAM)を導入し、シングルサインオン(SSO)を利用して認可クラウドへのアクセス状況を一元管理します。

またドメインへの不正アクセス対策として、ログインには多要素認証(MFA)が必要なようにしましょう。

サービスの選定ですが、Microsoft 365を既存で契約しているため、

Microsoft 365の認証基盤になっている※1 Azure Active Directory(= AzureAD)をそのまま利用するようにしたいと思います。

※1 Microsoft 365を契約すると同時にユーザー管理用のADとして裏でAzureADが立ち上がる

Azure Active Directoryの導入

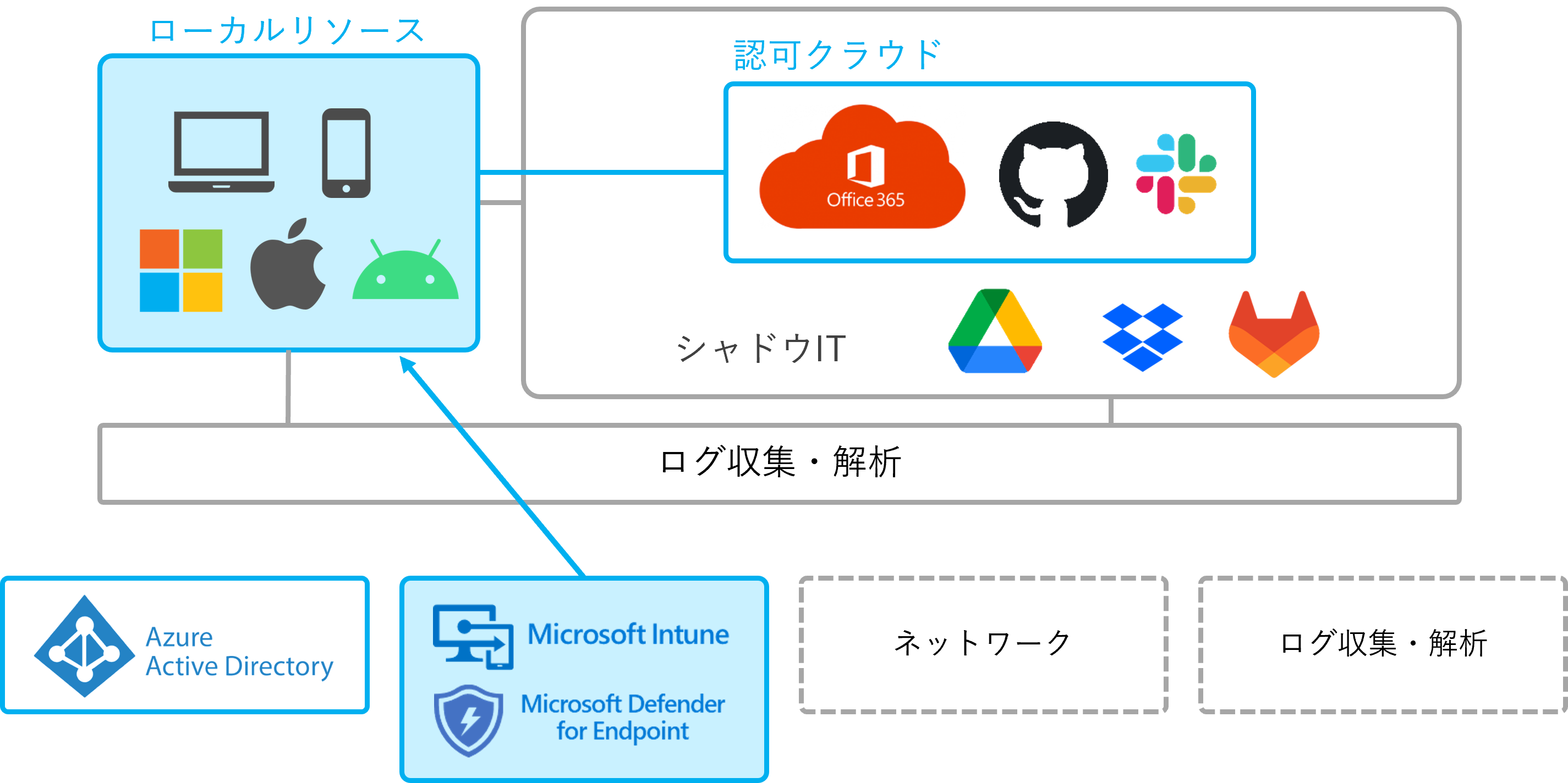

エンドポイントセキュリティの導入

次にアカウント乗っ取りや、ウイルス等による詐欺被害を防ぐためにエンドポイントを保護します。

アンチウイルス(EPP)やEDRを設定し、緊急時には論理抜線によって端末を隔離できるようにします。

また端末の状態を監視(MDM/MAM)し、Windows Updateが最新の場合のみ認可クラウドに接続できるよう制御しましょう。

サービスはAzureADと連携しやすいMicrosoft IntuneとMicrosoft Defender for Endpointを採用したいと思います。

Microsoft IntuneとMicrosoft Defender for Endpointの導入

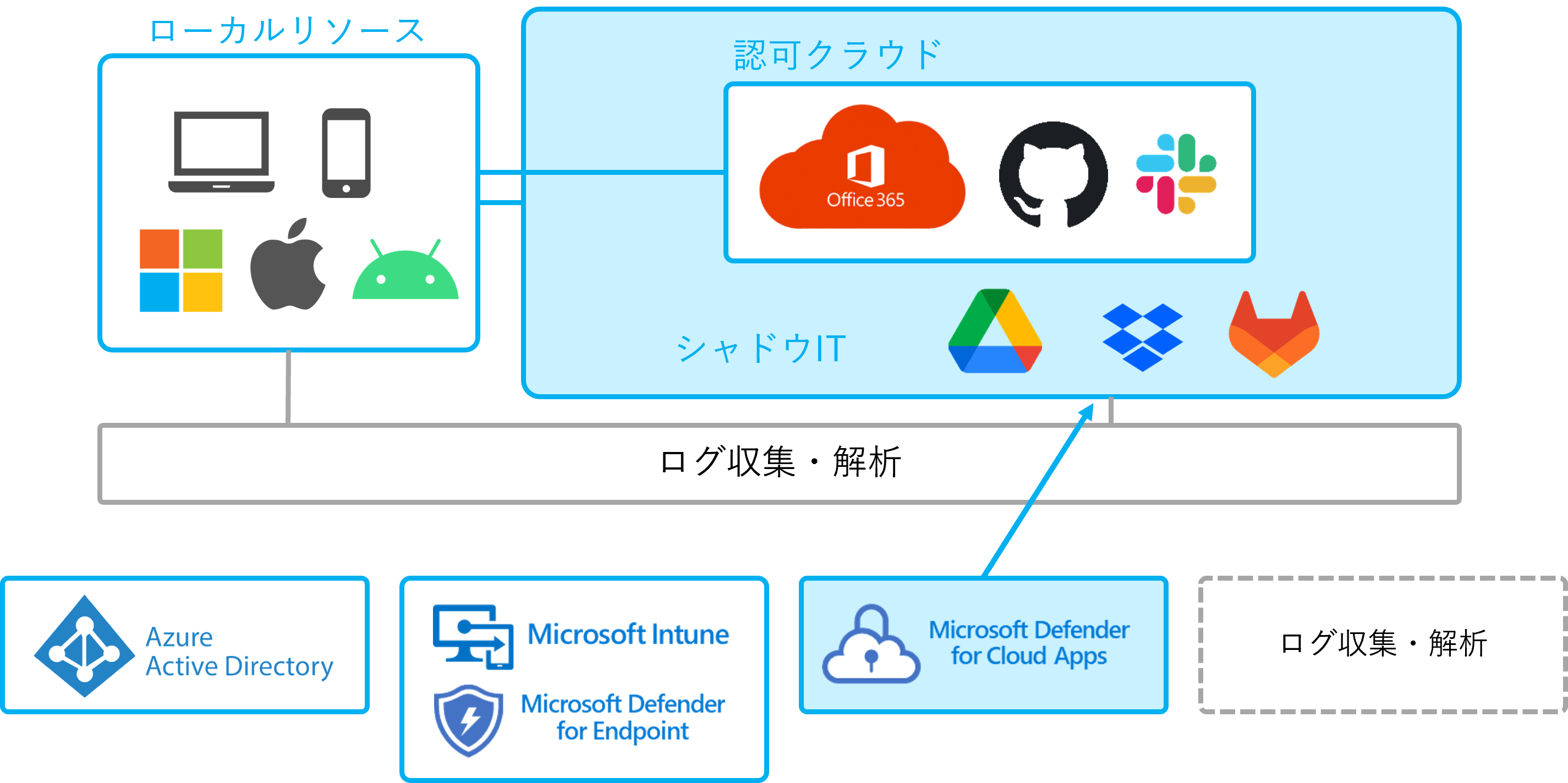

ネットワークセキュリティの導入

次に危険なWebサイトや把握していないクラウドやツール(= シャドウIT)との通信をブロックする仕組みを導入します。

アダルトサイトやギャンブルサイトなど営業時間に見るべきでないカテゴリのWebサイトをブロック(SWG)※2しておきます。

またシャドウITを管理(CASB)し、機密情報が流出することを防ぐために、情報漏洩対策(DLP)の設定を行っておきましょう。

サービスは管理画面統一のため、Microsoft Defender for Cloud Appsを採用しようと思います。

※2 Microsoftの場合、Microsoft Defender for Endpointの機能に含まれる

Microsoft Defender for Cloud Appsの導入

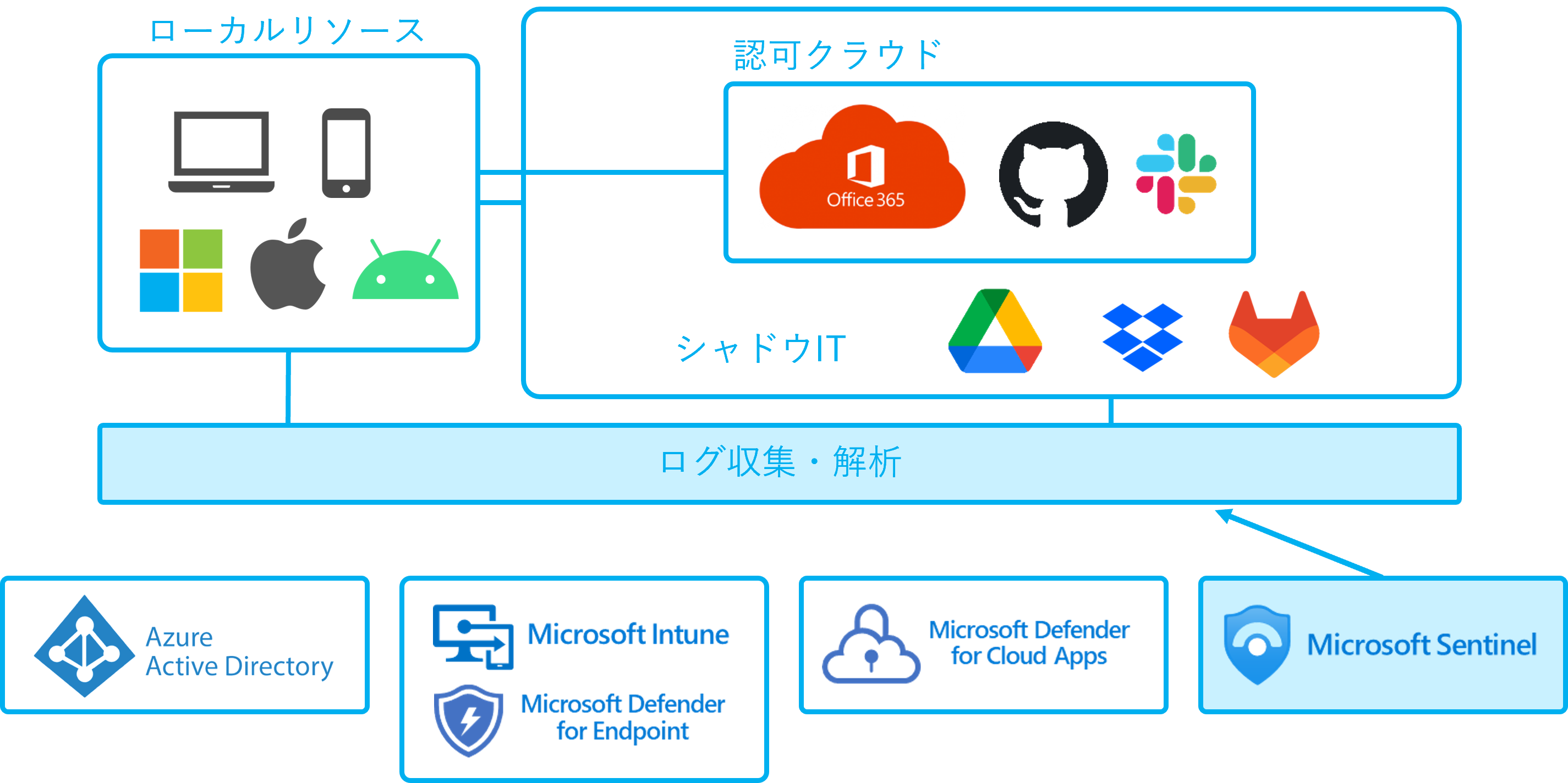

ログ収集・解析の導入

最後にログの一元管理(SIME)と解析/自動処理の仕組みを導入します。

各機器のログよりユーザーの振る舞いを読み取り(UEBA)、怪しい動きがあれば通信をブロックするように設定します。

またログ中にインシデントなどが確認されたときは、関係者に自動でエスカレーション(SOAR)するようルールを設定しましょう。

サービスはMicrosoft製品の監視に優れている、Microsoft Sentinelを採用します。

Microsoft Sentinelの導入

弊社のインフラ環境の完成

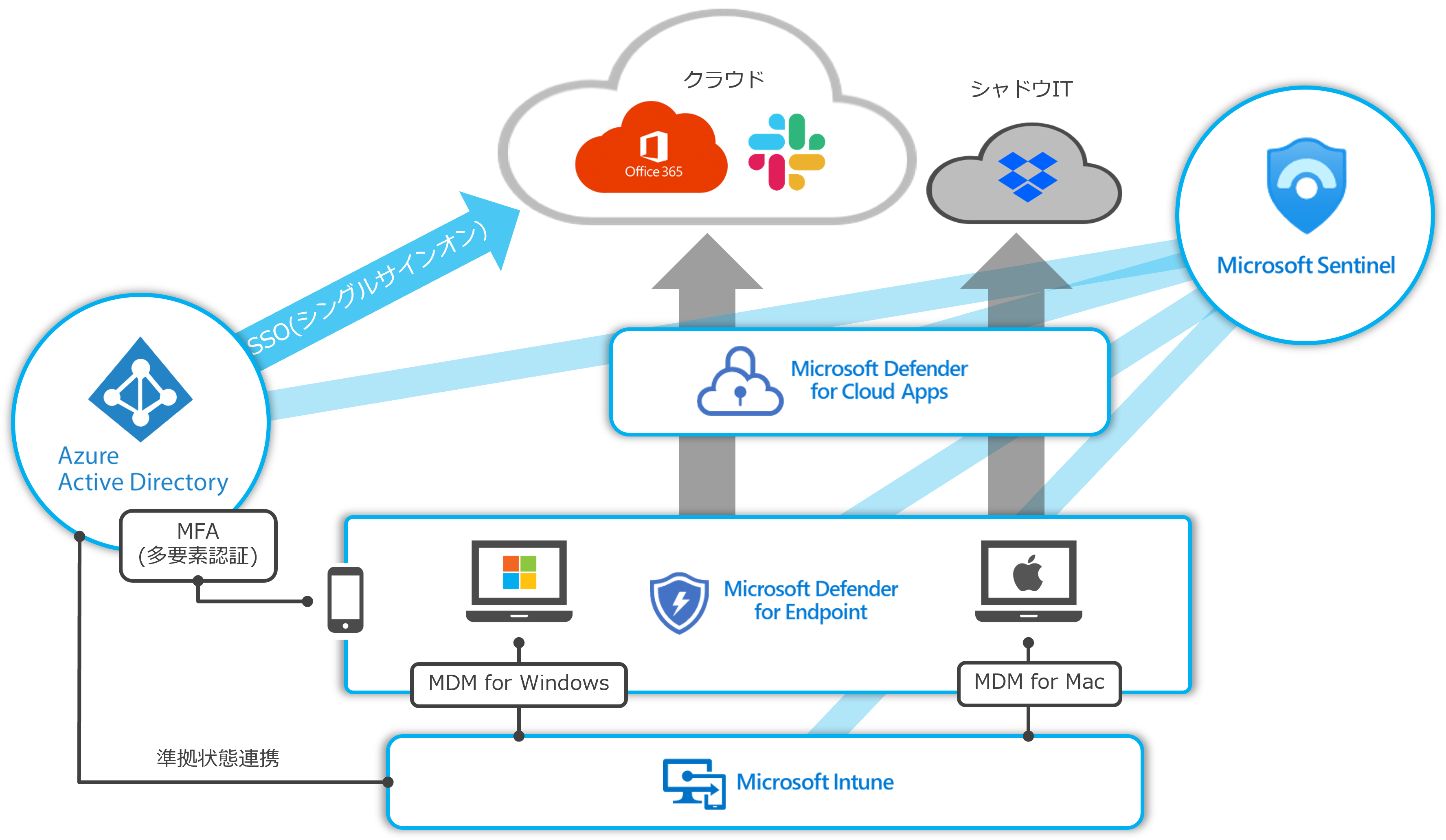

これらのサービスの導入によって完成した弊社のゼロトラスト環境はこちらになります。

弊社のゼロトラスト環境

当初の予定通りMicrosoft365製品で固めつつ、基本方針を満たすような設計となりました。

制約事項が多少ありますが、弊社のインフラ要件であれば十分カバーすることができそうです。

後は予算と相談しながら必要な機能に線引きして、落としどころを見つけるような流れになるでしょう。

(特に今回はMicrosoft365の管理画面から監査ログの一括管理ができるため、Microsoft Sentinelは過剰かもしれません。)

最後に

今回は自社がゼロトラストを導入したら?という妄想を書かせていただきました。

机上では実現できそうなので、次は(可能なら)実際に導入してみて構築感や運用感もまとめたいと思います。

※Appleロゴは、Apple Inc.の商標です。また本ブログ記事は、Apple Inc.が認定、後援、その他承認したものではありません。

※弊社は Dropbox, Inc. との提携関係またはスポンサー関係を締結していません。